Transformacion ti

Software ITSM: ideal para el control de acceso, permisos y trazabilidad

30 sept 2025

Tiempo de lectura: 3 min

Transformacion ti

30 sept 2025

Tiempo de lectura: 3 min

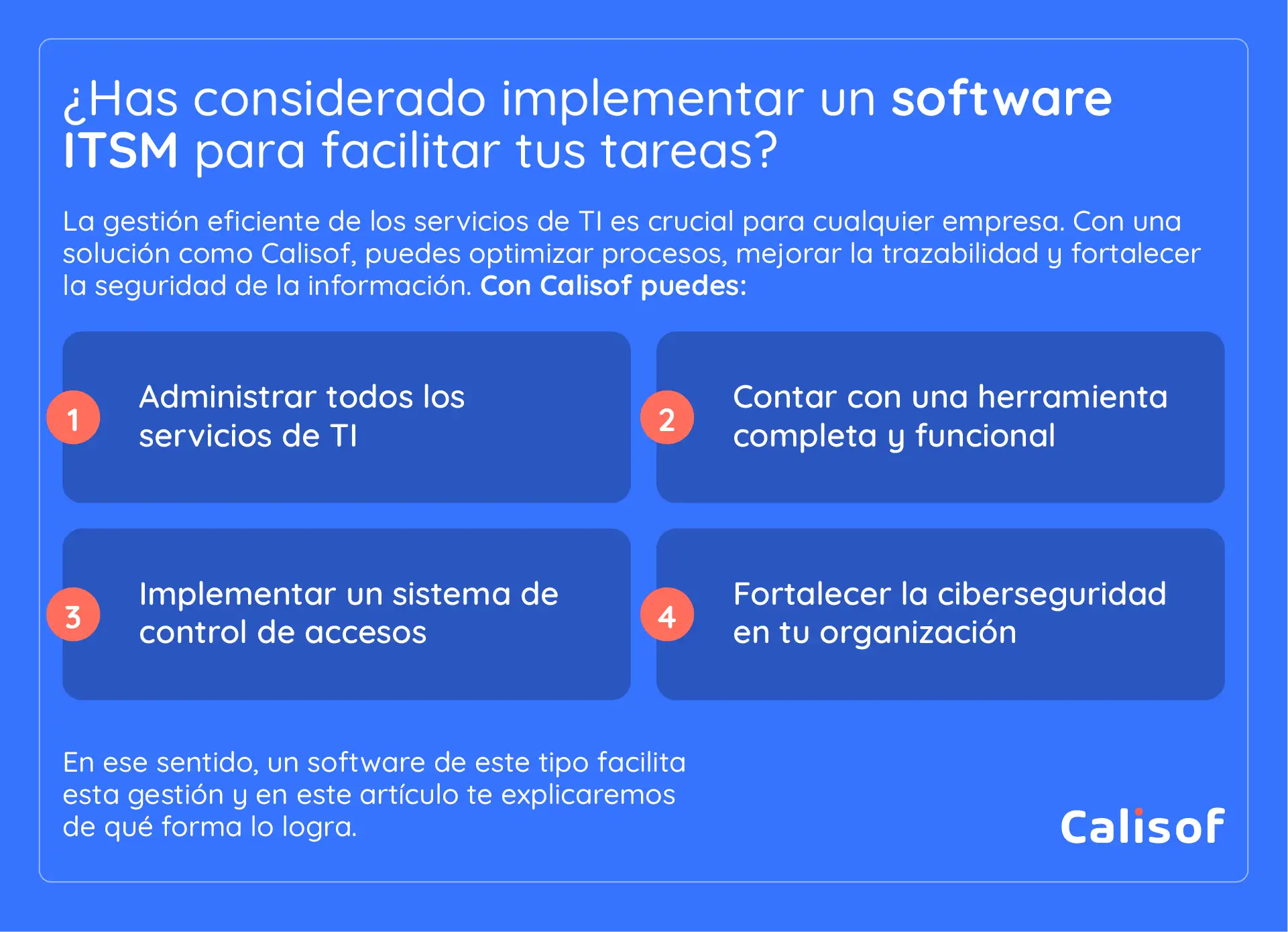

La gestión eficiente de los recursos tecnológicos de una empresa depende en gran medida de establecer un control riguroso sobre quién puede acceder a qué información y cuándo puede hacerlo. Con un software ITSM moderno como Calisof en tu empresa se facilita la administración de los servicios de TI y se adquiere una herramienta ideal para implementar un sistema robusto de control de acceso que protege la información crítica del negocio mientras mantiene la operatividad de todos los procesos.

En la actualidad, definir roles adecuados, registrar cada acción de los usuarios y prevenir accesos no autorizados es una prioridad estratégica dentro de las acciones de ciberseguridad que establecen las organizaciones y sus equipos de TI para proteger sus activos digitales sin comprometer la productividad de sus equipos de trabajo.

Te interesa: ¿Cómo predecir y prevenir incidentes de TI con un software ITSM?

El control de acceso en los sistemas de gestión de servicios de TI va mucho más allá de establecer restricciones en el ingreso de los usuarios a ciertas funcionalidades tecnológicas. Su valor consiste en crear un ecosistema seguro donde a cada persona se le otorguen solo los permisos que necesita para realizar su trabajo de manera efectiva, sin exponer a la organización a riesgos innecesarios.

De hecho, numerosos expertos y estudios en este tema alertan que la principal amenaza para los sistemas cibernéticos en las empresas es la falla humana, y si una organización cuenta con más de 100 usuarios, la complejidad de administrar permisos individuales puede volverse abrumadora si no se cuenta con las herramientas adecuadas.

Con un software ITSM de Mesa de Ayuda como Calisof, establecer niveles de acceso que se adaptan a las necesidades específicas del rol de cada usuario, desde técnicos de soporte hasta gerentes de área, es muy fácil e intuitivo.

La implementación efectiva de un sistema de control de acceso también facilita el cumplimiento de las normas de seguridad y la protección de datos. Este es un aspecto cada vez más relevante en el panorama empresarial actual y con él las organizaciones pueden demostrar que mantienen un control estricto sobre quién accede a información sensible y cómo se utiliza.

Para implementar un sistema de control de acceso exitoso, lo primero es realizar una definición clara y precisa de los roles dentro de la organización. Desde el software ITSM especializado como Calisof se pueden crear perfiles de usuario personalizados según la estructura jerárquica y funcional de la empresa.

En esta plataforma, el área de Soporte TI establece diferentes niveles de acceso: desde usuarios finales que solo pueden crear y consultar sus propios tickets, hasta supervisores que tienen visibilidad completa sobre las métricas de rendimiento del equipo. Esta segmentación garantiza que cada persona tenga acceso solo a la información y las funciones que le competen para desempeñar sus responsabilidades.

La flexibilidad en la asignación de permisos es clave para adaptarse a los cambios organizacionales. Cuando un empleado se traslada de área o asume nuevas responsabilidades, el sistema debe permitir modificaciones rápidas y precisas en sus niveles de acceso, sin comprometer la seguridad ni interrumpir la operación.

Trazabilidad completa: registro y monitoreo de acciones

Una de las ventajas más significativas de implementar un software ITSM con capacidades avanzadas de trazabilidad es la posibilidad de llevar un registro detallado de todas las acciones realizadas por los usuarios. Este seguimiento, además de ser útil como herramienta de auditoría, también proporciona información valiosa para optimizar procesos e identificar tendencias y patrones de comportamiento.

El sistema registra de forma automática quién realizó cada acción, cuándo la ejecutó y qué cambios específicos implementó. Esta información se guarda de forma segura y está disponible para su consulta cuando sea necesario, ya sea para resolver disputas, cumplir con auditorías internas o externas, o para analizar qué tan eficientes son los procesos.

Esta capacidad de generar reportes detallados sobre la actividad del sistema ayuda a los líderes de TI a identificar posibles vulnerabilidades de seguridad, detectar comportamientos inadecuados y tomar decisiones informadas sobre la asignación de recursos y permisos.

Prevenir es mejor que lamentar. Un sistema ITSM especializado cuenta con múltiples capas de seguridad que evitan accesos no autorizados antes de que puedan ocasionar daños a la organización.

Por ejemplo, la autenticación múltiple se ha convertido en un estándar de la industria y Calisof la integra de manera nativa. Con esta función, incluso si las contraseñas de un usuario quedan expuestas en alguna vulnerabilidad del sistema, este mantiene una barrera adicional de protección que dificulta cualquier intento de acceso malicioso.

Los sistemas de alertas automáticas notifican de inmediato a los administradores cuando se detectan intentos de acceso sospechosos o cuando se realizan acciones fuera del horario habitual. Esta capacidad de respuesta rápida minimiza el impacto de posibles incidentes de seguridad.

Te interesa: Toma mejores decisiones con la visualización de datos en tu Mesa de Ayuda

Si deseas reforzar la seguridad de tus sistemas, contáctanos y con Calisof encontrarás la solución que necesitas. Las funciones de este software ITSM te ayudarán a optimizar tus procesos de Soporte TI y asegurar que los controles de acceso, los permisos y la trazabilidad resguarden la información que contienen tus equipos.

Software ITSM para el control de acceso y la trazabilidad TI

2025/10/01

Tiempo de lectura: 3 min

¿Crear una cultura interna que respalde la transformación digital?

2025/09/19

Tiempo de lectura: 5 min

Asesoría personalizada

Contamos con expertos que solucionarán tus dudas